- 我的订阅

- 科技

我们正处于一个信息大暴发的时代,每天都能产生数以百万计的新闻资讯!

虽然有大数据推荐,但面对海量数据,通过我们的调研发现,在一个小时的时间里,您通常无法真正有效地获取您感兴趣的资讯!

头条新闻资讯订阅,旨在帮助您收集感兴趣的资讯内容,并且在第一时间通知到您。可以有效节约您获取资讯的时间,避免错过一些关键信息。

研究团队发现applevisionpro安全漏洞

据外媒最新报道,一组由六名计算机科学家组成的团队今年发现了AppleVisionPro的一个安全漏洞,该漏洞使他们能够重建用户在设备上的输入内容,包括密码、PIN码和消息。

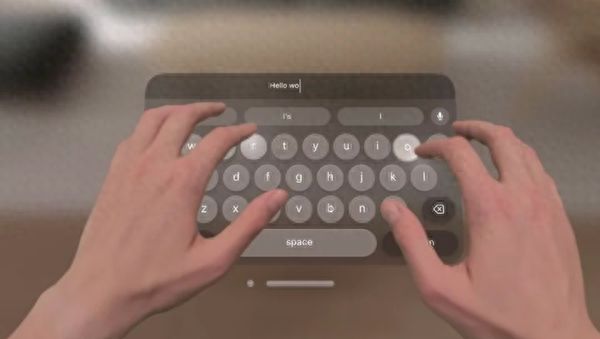

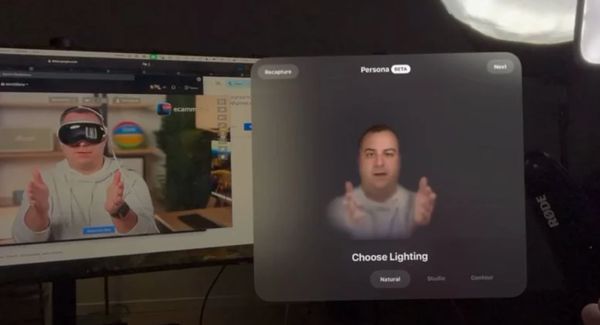

这一发现聚焦于VisionPro的virtualOS虚拟键盘功能。当VisionPro用户在使用虚拟Persona(个性化形象)进行FaceTime通话等操作时,研究人员通过分析Persona的眼球运动或“注视”方向,成功推测出用户在头戴设备虚拟键盘上的输入内容。他们为此漏洞创建了一个网站,详细阐述了所谓的“GAZEploit”攻击原理。

简而言之,研究人员指出,用户在输入时眼睛通常会聚焦在即将按下的键上,这种注视模式会揭示出一些常见的输入模式。因此,他们声称能够以高达92%的准确率在五次猜测内确定用户输入的消息内容,而密码的准确率也达到了77%。

据报道,研究团队在4月向苹果披露了这一漏洞,而苹果已在7月发布的visionOS1.3更新中解决了该问题。新版本通过在虚拟键盘激活时暂停Persona功能来防止此类攻击。

苹果在9月份发布的visionOS1.3安全更新说明中增加了以下内容:

修复内容:

存在性:影响AppleVisionPro

影响:虚拟键盘的输入可能被Persona推测

描述:通过在虚拟键盘激活时暂停Persona功能来解决此问题

尽管这一概念验证攻击尚未在现实中被利用,但VisionPro用户仍应立即更新至visionOS1.3或更高版本,以确保自己的信息安全。

以上内容为资讯信息快照,由td.fyun.cc爬虫进行采集并收录,本站未对信息做任何修改,信息内容不代表本站立场。

快照生成时间:2024-09-14 08:45:04

本站信息快照查询为非营利公共服务,如有侵权请联系我们进行删除。

信息原文地址: